Transmission de données

Les différents supports de transmission

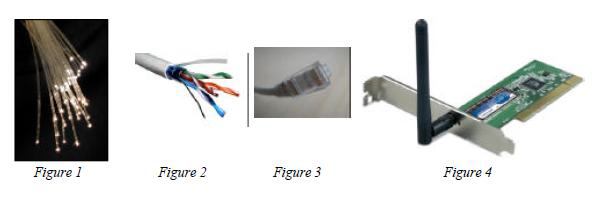

Les supports de transmission peuvent être des câbles dans lesquels circulent des signaux électriques, l'atmosphère où circulent

des ondes radio, ou des fibres optiques qui propagent des ondes lumineuses.

- Le câble à paires torsadées (et souvent blindées) : Les paires torsadées

sont composées de 2 conducteurs en cuivre isolés l’un de l’autre et

enroulés de façon hélicoïdale. Cela permet de réduire les influences

électromagnétiques parasites provenant de l’environnement.

Le câble RJ45 couramment utilisé pour les réseaux ethernet est

constitué de 4 paires torsadées.

Utilisation : Liaisons téléphoniques, réseaux en étoile…

Inconvénient : Atténuation importante

Débit maximal : Jusqu’à 100Mbits/s (voire 1000Mbits/s pour certains câbles)

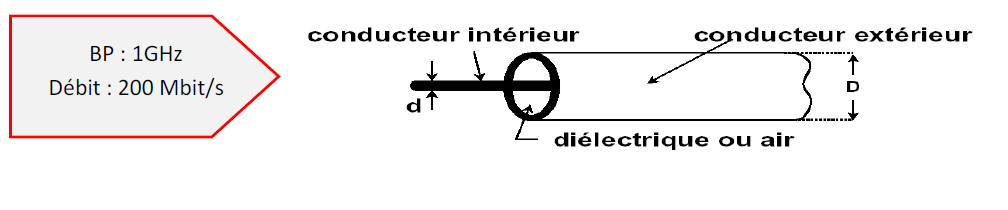

- Les câbles coaxiaux :

Utilisation : antennes TV… Câbles remplacés par fibres optiques sur des longues distances.

Débit maximal : Plusieurs centaines de Mbits/s

- L’atmosphère : Utilisation des ondes électromagnétiques dans l’atmosphère ou le vide. Ce

support comprend les faisceaux hertziens, les rayons infrarouges et les rayons laser.

Les ondes radio (radiofréquences 2,4 GHz) permettent de connecter des machines entre elles

sans utiliser de câbles. La norme la plus utilisée actuellement pour les réseaux sans fil est la

norme IEEE 802.11, mieux connue sous le nom de Wi-Fi. Le Wi-Fi permet de relier des machines

à une liaison haut débit (plusieurs dizaines de Mbits/s) sur un rayon de plusieurs dizaines de mètres en intérieur

(plusieurs centaines de mètres en extérieur).

Avantage : Pas de support physique

Inconvénients : Conditions météorologiques, confidentialité

Débit maximal : Plusieurs dizaines de Mbits/s (Plusieurs centaines de Mbit/s avec certains matériels)

- La fibre optique : Constituée d’un fil de verre très fin. Le coeur de la fibre propage la lumière.

La fibre optique autorise des vitesses de communication très élevées (plus de 100 Gigabit/s) ou en milieu

très fortement parasité.

Avantages : masse linéique très faible, BP immense (30 THz), faible atténuation, insensibilité aux parasites

électromagnétiques, …

Inconvénients : Prix de la fibre, prix des modulateurs, mode de pose.

Débit maximal : 1 à 100 Gbits/s

- La liaison CPL (Courants Porteurs en Ligne) : il

s’agit d’une technique permettant le transfert

d'informations numériques en passant par les

lignes électriques. La technologie CPL

superpose un signal à hautes fréquences au

signal électrique classique (50Hz, 23V). Le

signal est reçu par tout boitier se trouvant

dans le même circuit électrique.

Il est bien sûr possible de mixer le CPL avec d'autres supports de

transmission, comme le montre le schéma ci-contre :

Débit maximal : 200 à 2000 Mbits/s

Par défaut, l'installation de boitier CPL ne nécessite aucune

configuration ni programme.

Cependant, si on veut sécuriser quelque peu le réseau CPL, on utilise

un outil spécifique qui permet de donner un nom au réseau CPL. Ce

nom permet de rendre ce réseau invisible aux autres boitiers.

Les différents réseaux

Définition

Un réseau (network) est un ensemble d'équipements électroniques (ordinateurs, imprimantes, scanners, modems, routeurs, commutateurs...) interconnectés et

capables de communiquer (émettre et recevoir des messages) par l'intermédiaire d'un support de communication. Un réseau permet donc une économie de coût,

un gain de productivité, une utilisation rationnelle des bases de données (consultations, modifications de chaque utilisateur autorisé sur la même base) et

une meilleure stratégie dans le domaine de la sécurité (centralisation et sauvegarde éventuellement automatisée des données). Toutefois, un réseau a pour

inconvénient sa complexité (d'où le recours à un personnel spécialisé en cas de problème) et les conséquences d'une panne sur l'ensemble du réseau.

Catégories de réseaux informatiques

On distingue différents types de réseaux informatiques selon leur taille (nombre de machines) et leur étendue. Les réseaux informatiques peuvent être classés

suivant leur étendue. On distingue quatre catégories de réseaux : – le réseau personnel (PAN : Personal Area Network), relie des machines sur quelques mètres

; – le réseau local (LAN : Local Area Network), est adapté à la taille d’un site d’entreprise – le réseau métropolitain (MAN : Metropolitan Area Network),

est un réseau étendu à l’échelle d’une ville; – le réseau étendu (WAN : Wide Area Network), couvre une grande zone géographique, typiquement à l'échelle d'un

pays, d'un continent.

Les temps nécessaires aux échanges au sein de ces réseaux sont les suivants : de l'ordre de la nanoseconde au niveau du processeur, ils passent à la

milliseconde entre les périphériques, à la centaine de millisecondes vers les parties mécaniques à grande constante de temps, et peuvent prendre plusieurs

secondes lors d'échanges entre des locaux situés à plusieurs centaines de km de distance.

Topologie des réseaux de type LAN

Il existe trois topologies de base pour concevoir un réseau : bus, étoile et anneau.

Topologie en bus

Le bus, un segment central où circulent les informations, s’étend sur toute la longueur du réseau, et les machines viennent s’y accrocher. Lorsqu’une

station émet des données, elles circulent sur toute la longueur du bus et la station destinatrice peut les récupérer. Une seule station peut émettre à la

fois. En bout de bus, un « bouchon » permet de supprimer définitivement les informations pour qu’une autre station puisse émettre. L’avantage du bus réside

dans la simplicité de sa mise en oeuvre. Par contre, en cas de rupture du bus, le réseau devient inutilisable. Notons également que le signal n’est jamais

régénéré, ce qui limite la longueur des câbles.

Topologie en anneau

Développée par IBM, cette architecture est principalement utilisée par les réseaux Token Ring. Elle utilise la technique d’accès par «jeton». Les

informations circulent de station en station, en suivant l’anneau. Un jeton circule autour de l’anneau. La station qui a le jeton émet des données qui font

le tour de l’anneau. Lorsque les données reviennent, la station qui les a envoyées les élimine du réseau et passe le jeton à son voisin, et ainsi de suite…

Cette topologie permet d’avoir un débit proche de 90% de la bande passante. De plus, le signal qui circule est régénéré par chaque station.

En réalité les ordinateurs d'un réseau en anneau ne sont pas reliés en boucle, mais sont reliés à un répartiteur (appelé MAU, Multistation Access Unit) qui

va gérer la communication entre les ordinateurs qui lui sont reliés en impartissant à chacun d'entre eux un temps de parole.

Topologie en étoile

C’est la topologie la plus courante. Toutes les stations sont reliées à un unique composant central : le concentrateur. Quand une station émet vers le

concentrateur, celui-ci envoie les données à celle qui en est le destinataire (switch) ou à toutes les autres machines (hub).

Ce type de réseau est facile à mettre en place et à surveiller. La panne d’une station ne met pas en cause l’ensemble du réseau. Par contre, il faut plus de

câbles que pour les autres topologies, et si le concentrateur tombe en panne, tout le réseau est hors d’état de fonctionner. De plus, le débit pratique est

moins bon que pour les autres topologies.

Architecture des réseaux

On distingue deux types d’architecture de réseaux : le poste à poste et le client/serveur.

Le réseau client / serveur

Principe : L'architecture client/serveur désigne un mode de communication entre plusieurs ordinateurs d'un réseau qui distingue un ou

plusieurs postes clients du serveur : chaque logiciel client peut envoyer des requêtes à un serveur. Un serveur peut être spécialisé en serveur

d'applications, de fichiers, de terminaux, ou encore de messagerie électronique.

- Caractéristiques d'un serveur :

- il est passif (ou maître) ;

- il est à l'écoute, prêt à répondre aux requêtes envoyées par des clients ;

- dès qu'une requête lui parvient, il la traite et envoie une réponse.

- Caractéristiques d'un client :

- il est actif (ou esclave) ;

- il envoie des requêtes au serveur ;

- il attend et reçoit les réponses du serveur.

Le client et le serveur doivent bien sûr utiliser le même protocole de communication. Un serveur est

généralement capable de servir plusieurs clients simultanément. Un autre type d'architecture réseau est le poste à poste (ou peer-to-peer en anglais),

dans lequel les ordinateurs ou logiciels sont à la fois client et serveur. Avantages par rapport aux architectures distribuées :

- Toutes les données sont centralisées sur un seul serveur, ce qui simplifie les contrôles de sécurité et la mise à jour des données et des

logiciels ;

- les technologies supportant l'architecture client/serveur sont plus matures que les autres.

Inconvénients :

- Si trop de clients veulent communiquer avec le serveur au même moment, ce dernier risque de ne pas supporter la charge (alors que les réseaux

P2P marchent mieux en ajoutant de nouveaux participants) ;

- si le serveur n'est plus disponible, plus aucun des clients ne marche (le réseau P2P continue à marcher, même si plusieurs participants quittent le

réseau).

Exemples :

- La consultation de pages sur un site internet fonctionne sur une architecture client/serveur. Un internaute connecté au réseau via son ordinateur et

un navigateur web est le client, le serveur est constitué par le ou les ordinateurs contenant les applications qui délivrent les pages demandées. Dans ce

cas, c'est le protocole de communication HTTP qui est utilisé.

- Les courriels sont envoyés et reçus par des clients et gérés par un serveur de messagerie. Les protocoles utilisés sont le SMTP, et le POP ou l'IMAP.

- La gestion d'une base de données centralisée sur un serveur peut se faire à partir de plusieurs postes clients qui permettent de visualiser et saisir

des données

Le réseau poste à poste (peer to peer)

Principe : Le poste à poste, peer-to-peer ou P2P (les trois termes désignent la même chose), définit un modèle de réseau informatique d'égal

à égal entre ordinateurs qui distribuent et reçoivent une données ou un fichier. Dans ce type de réseau, comparable au réseau client-serveur, chaque client

devient lui-même un serveur. Le P2P permet à plusieurs ordinateurs de communiquer entre eux via un réseau.

Utilisations :

L'une des utilisations les plus fréquentes du P2P est le partage de fichiers. Un client qui possède un fichier (comme un film, par exemple, ou un document

quelconque) le met à disposition d'autres clients via une plateforme de téléchargement (il devient alors serveur). Il peut simultanément aussi télécharger

d'autres fichiers partagés par d'autres clients (serveurs). Les bouts de fichiers téléchargés sont immédiatement partagés avec d'autres ordinateurs,

jusqu'à ce que le fichier soit complet. Cette technique augmente la rapidité de téléchargement et diminue la charge sur le serveur central. La pratique s'est

notamment répandue avec les applications telles que Emule, BitTorrent ou encore MTorrent, souvent à des fins de partage illégal de fichiers multimédias comme

des films ou des albums de musique. Deux techniques de peer-to-peer existent. La première, centralisée, laisse un ou plusieurs serveurs diriger chaque

ordinateur vers ceux qui possèdent le fichier qu'il recherche. La seconde, décentralisée ne connaît pas de serveur fixe. Chaque ordinateur fait office

de mini serveur, ce qui répartit la responsabilité, notamment dans le cas de partage illégal de documents protégés. L'une des particularités de ce type

de réseau est d'offrir un relatif anonymat aux utilisateurs. Désormais, le bitcoin et la blockchain reposent sur du P2P et ont remis le concept au goût

du jour.

Matériel pour un réseau

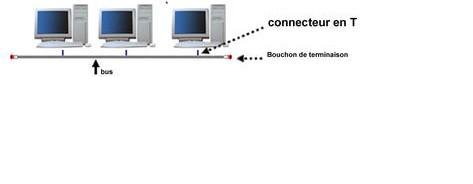

Le coupleur ou carte réseau

La carte réseau assure l'interface entre la machine dans laquelle elle est montée et un ensemble d'autres équipements connectés sur le même réseau.

On trouve des cartes réseau dans les ordinateurs mais aussi dans certaines imprimantes, copieurs ...

De plus en plus souvent, la carte réseau est intégrée à la carte mère de l’ordinateur.

Pour connecter cette carte au réseau Ethernet, il suffit d’utiliser la prise de type RJ45 de la carte.

Les cartes réseau sans fil ne possèdent évidemment pas de prise RJ45 mais une antenne !

Une carte réseau possède une adresse MAC, affectée par le constructeur de la carte, ce qui lui permet d’être identifiée de façon unique dans le monde

parmi toutes les autres cartes réseau.

Le concentrateur (ou switch ou hub)

Le concentrateur est un appareil électronique qui permet de relier plusieurs ordinateurs entre eux (pour les réseaux de topologie en étoile).

On distingue deux types de concentrateurs:

- le switch, qui envoie les données seulement vers l’ordinateur de destination ;

- le hub, qui envoie les données à toutes les machines. Ce type de concentrateur tend à disparaitre.

La passerelle (ou routeur)

Une passerelle ou routeur est un dispositif qui permet de relier deux réseaux informatiques comme par exemple un réseau local et Internet. Ainsi,

plusieurs ordinateurs ou l'ensemble du réseau local peuvent accéder à Internet par l'intermédiaire de la passerelle.

Le plus souvent, elle sert également de firewall, et a un modem intégré.

Il possède une adresse IP côté LAN (Local Area Network) et une autre adresse IP côté WAN (Wide Area Network ou réseau distant).

Le modem

Le modem est un appareil qui permet d’adapter les signaux électriques entre le routeur et le support physique extérieur pour la connexion à un réseau

externe (ligne téléphonique).

Le firewall

Un firewall (pare-feu), est un système permettant de protéger un ordinateur ou un réseau d'ordinateurs des intrusions provenant d'un réseau tiers

(notamment internet). Le pare-feu est un système permettant de filtrer les paquets de données échangés avec le réseau, il s'agit ainsi d'une passerelle

filtrante comportant au minimum les interfaces réseau suivante : – une interface pour le réseau à protéger (réseau interne) ; – une interface pour le réseau

externe. Le système firewall est un système logiciel. Souvent intégré au routeur, il repose cependant parfois sur un matériel réseau dédié.

Le serveur

Dans un réseau informatique, un serveur est à la fois un ensemble de logiciels et l'ordinateur les hébergeant. Son rôle est de répondre de manière

automatique à des demandes envoyées par des clients — ordinateur et logiciel — via le réseau. Les principales utilisations d’un serveur sont :

- le serveur de fichiers (anglais file server) est utilisé pour le stockage et le partage de fichiers. Les fichiers placés dans les mémoires de

masse du serveur peuvent être manipulés simultanément par plusieurs clients ;

- le serveur d'impression est utilisé comme intermédiaire entre un

ensemble de clients et un ensemble d’imprimantes. Chaque client peut envoyer des documents à imprimer aux imprimantes reliées au serveur ;

- le serveur de base de données est utilisé pour stocker et manipuler des données contenues dans une ou plusieurs bases de données et partagées entre

plusieurs clients ; – le serveur de courrier est utilisé pour stocker et transmettre du courrier électronique ;

- le serveur web stocke et manipule les pages d’un site web et les transmets sur demande au client;

- le serveur mandataire (anglais proxy) reçoit des demandes, les contrôle, puis les transmet à d’autres serveurs. Il peut être utilisé pour accélérer le

traitement des demandes (mémoire cache), ou faire appliquer des règlements de filtrage.

Dispositif d’alimentation sans interruption (onduleur)

Il est constitué de la mise en cascade d'un montage redresseur, d'un dispositif de stockage de l'énergie (batterie d'accumulateurs) et d'un onduleur

fonctionnant à fréquence fixe.

Le terme onduleur est fréquemment utilisé pour désigner ce type d'alimentation. Un onduleur permet de fournir au serveur une alimentation électrique stable

et dépourvue de coupure ou de micro-coupure, quoi qu'il se produise sur le réseau électrique.

Protocole de communication pour les réseaux

Un protocole de communication est un ensemble de règles et de procédures à respecter pour émettre et recevoir des données

sur un réseau.

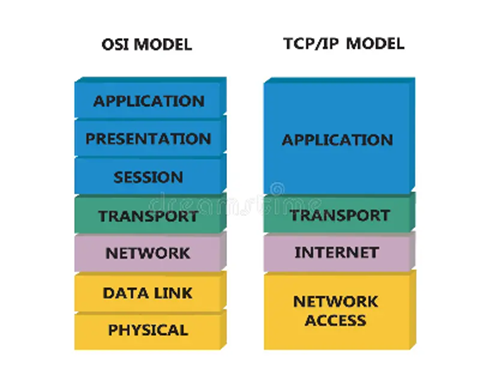

Le modèle OSI : Open Systems Interconnection

Le modèle OSI est un modèle de protocole dont d’inspirent bon nombre de protocoles existants.

Les 7 couches du modèle OSI

- La couche physique définit la façon dont les données sont physiquement converties en

signaux numériques sur le média de communication (impulsions électriques, modulation de la

lumière, etc.).

- La couche liaison de données définit l'interface avec la carte réseau et le partage du média de

transmission.

- La couche réseau permet de gérer l'adressage et le routage des données, c'est-à-dire leur

acheminement via le réseau.

- La couche transport est chargée du transport des données, de leur découpage en paquets et

de la gestion des éventuelles erreurs de transmission.

- La couche session définit l'ouverture et la destruction des sessions de communication entre

les machines du réseau.

- La couche présentation définit le format des données manipulées par le niveau applicatif

(leur représentation, éventuellement leur compression et leur chiffrement) indépendamment

du système.

- La couche application assure l'interface avec les applications. Il s'agit donc du niveau le plus

proche des utilisateurs, géré directement par les logiciels.

La transmission de données dans le domaine OSI

La figure ci-dessous montre un

exemple de la façon dont les

données peuvent être

transmises selon le modèle OSI.

L'émetteur veut envoyer des données au récepteur. Il donne les données à la couche application, qui attache alors l'en-tête

d'application Application Header : AH (qui peut être nul), à l'avant de lui et donne le résultat à la couche présentation.

La couche présentation peut transformer la présentation de cette donnée, et elle peut ajouter un en-tête à l'avant et donner le

résultat à la couche session.

Ce processus est répété jusqu'à ce que les données atteignent la couche physique, où elles sont transmises réellement à la

machine de réception. Sur cette machine les divers en-têtes sont décollés un par un pendant que le message propage vers le

haut des couches jusqu'à ce qu'il arrive finalement à l’application.

La vraie fonction de chaque couche dans le modèle OSI est de fournir des services à la couche au-dessus d'elle.

Ce mécanisme d’ajout d’information est appelé encapsulation.

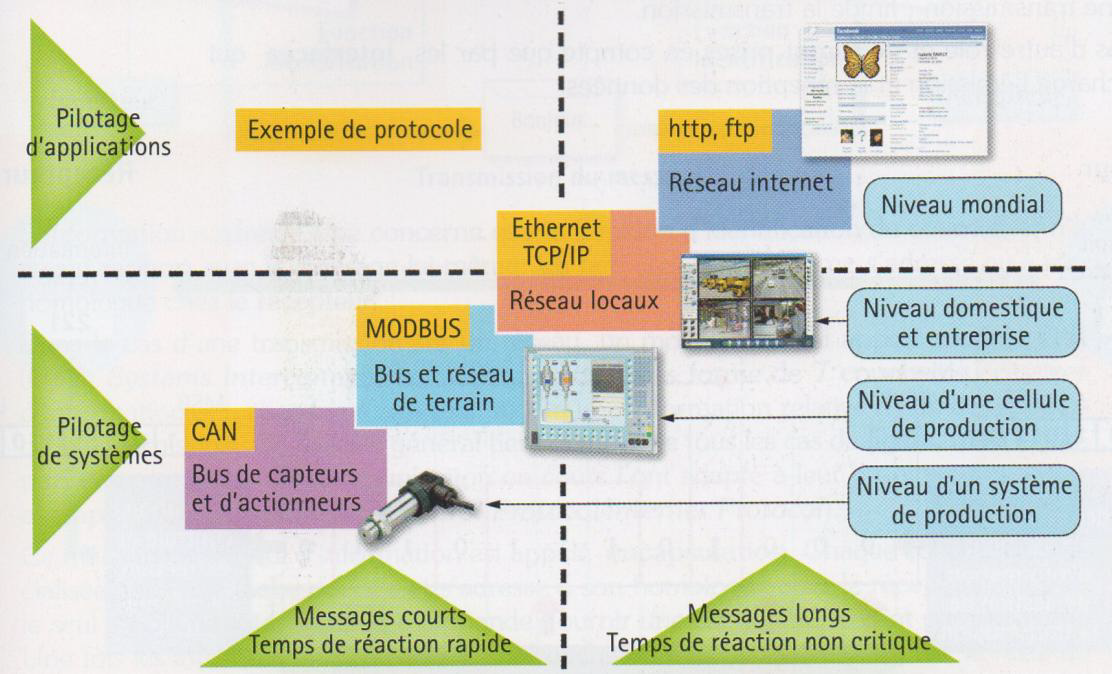

Les différents protocoles

Les principaux protocoles de communication sont définis sur le schéma ci-dessous :

Les réseaux utilisant les protocoles CAN ou Modbus sont des réseaux à petiteéchelle (LAN).

Un réseau utilisant le protocole Ethernet permet d’interconnecter à courtes distances des ordinateurs ou du matériel équipé d’une carte réseau. C’est un

réseau local (échelle LAN).

Le réseau Internet permet d’échanger des informations à grande distance (échelle WAN), par l’intermédiaire par exemple d’une ligne téléphonique reliée à un

routeur ADSL.

Rappel : On peut relier un réseau ethernet à un réseau internet par une passerelle ou routeur.

Sur Internet, de nombreux protocoles sont utilisés, ils font partie d'une suite de protocoles qui s'appelle TCP/IP (Transmission

Control Protocol/Internet Protocol). Le modèle internet est basé sur la norme OSI simplifiée, seules 4 couches subsistent au sein

desquelles sont regroupées les couches du modèle OSI. On utilise ce modèle depuis 1983 pour le transport des données sur un

réseau :

TCP/IP est basé sur le repérage de chaque ordinateur par une adresse appelée adresse IP qui permet d'acheminer les données à

la bonne adresse. Chaque paquet transmis via le protocole IP contient dans son en-tête l'adresse de l'émetteur ainsi que

l'adresse du destinataire. Cela permet aux machines du réseau de router les paquets jusqu'à destination. Le destinataire saura

ainsi à qui renvoyer les données grâce à l'adresse de l'émetteur contenu dans les en-têtes des paquets envoyés.

Les adresses IP sont de niveau 3, et sont utiles pour la couche internet. Pour le niveau 2, on utilisera les adresses MAC des cartes

réseaux pour identifier l’émetteur et le récepteur. Voici une trame ethernet, par exemple :

Adresse IP

Chaque hôte, (noeud d'un réseau TCP/IP impliqué dans le réseau Internet) que ce soit une station de travail, un routeur ou un

serveur, doit avoir une adresse IP unique. Cette adresse ne dépend pas du matériel utilisé pour relier les machines ensemble,

c'est une adresse logique.

Cette adresse IP est fixée par l'administrateur du réseau ou attribuée automatiquement au démarrage grâce au protocole DHCP

(Dynamic Host Configuration Protocol).

L’adresse IP (IPv4) est formée de 4 octets (32 bits), compris entre 0 et 255 (sous forme décimale), séparés par des points.

Constitution d’une adresse IP

Une adresse IP est constituée de 2 parties : une partie fixe servant à identifier le réseau (net id) et une partie servant à identifier

une machine (hôte) sur ce réseau (host id). Le nombre de bits affecté à chacune des deux parties dépend du masque de réseau.

Masque de réseau

Le masque de réseau permet de connaître le nombre de bits de l’identifiant réseau (net id). Un masque a la même longueur

qu'une adresse IP (32 bits). Il s’agit d’une suite de 32 bits composée en binaire de N bits à 1 suivis de (32-N) bits à 0 où N désigne

le nombre de bits du net id.

Adresse du réseau

Chaque réseau IP a une adresse qui est celle obtenue en mettant tous les bits de l’host id à 0.

Exemple : l’ordinateur dont l’adresse est IP 192.168.127.254 est connecté à un réseau local. Le masque de ce réseau est

255.255.255.0. Dans cet exemple, l’adresse du réseau (en binaire et en décimal) est :IP 192.168.127.0

Adresse de diffusion (Broadcast)

Cette adresse permet à une machine d’envoyer des données à toutes les machines d’un réseau. Cette adresse est celle obtenue

en mettant tous les bits de l’host id à 1.

Pour l’exemple donné ci-dessus, l’adresse de diffusion (en binaire et en décimal) est :IP 192.168.127.255

Adresses privées ou publiques

Dans un réseau local chaque ordinateur possède une adresse IP unique permettant aux machines de communiquer entre eux. L’adresse IP de chacune

des machines connectées au réseau local sera choisie dans des plages d’adressage prédéfinies appelées adresses privées. Ces adresses privées sont

réservées à un usage local pour affecter une adresse IP aux ordinateurs d'un réseau local relié à internet sans risquer de créer des conflits d'adresses IP sur le

réseau des réseaux.

Les plages d’adresses privées sont choisies entre les

3 classes suivantes suivant l’importance du réseau :

- Classe A de 10.0.0.0 à 10.255.255.255

- Classe B de 172.16.0.0 à 172.31.255.255

- Classe C de 192.168.0.0 à 192.168.255.255

Exemple : Calcul du nombre de machines adressables selon la classe de l'adresse :

- classe A, HostID de 3 octets, on peut adresser (256 * 256 * 256) - 2 machines, soit 16777214.

- classe B, HostID de 2 octets, on peut adresser (256 * 256) - 2 soit 65534 machines.

- classe C, HostID d'un octet : 256 - 2, soit 254 machines.

Le schéma ci-dessous représente un réseau local relié à Internet par un routeur. Ce routeur possède deux adresses IP :

- Une IP publique, achetée ou fournie par le FAI. Elle est unique dans le monde.

- Une IP privée, librement paramétrée par l’administrateur du réseau local, et utilisée que localement.

Un modem-routeur connecté à Internet possède donc une IP privée (coté LAN) et un IP publique (côté WAN).

Adresse IP et nom de domaine

Les ordinateurs connectés à Internet qui hébergent les sites web, possèdent tous une adresse IP.

Le Domain Name System (ou DNS, système de noms de domaine) est un service qui établit une correspondance entre une

adresse IP et un nom de domaine. La résolution d’un nom de domaine par un serveur DNS permet de transformer une entrée de

nom de domaine (comme fr.wikipedia.org.) en son adresse IP (91.198.174.2).

Adresse IP et adresse MAC

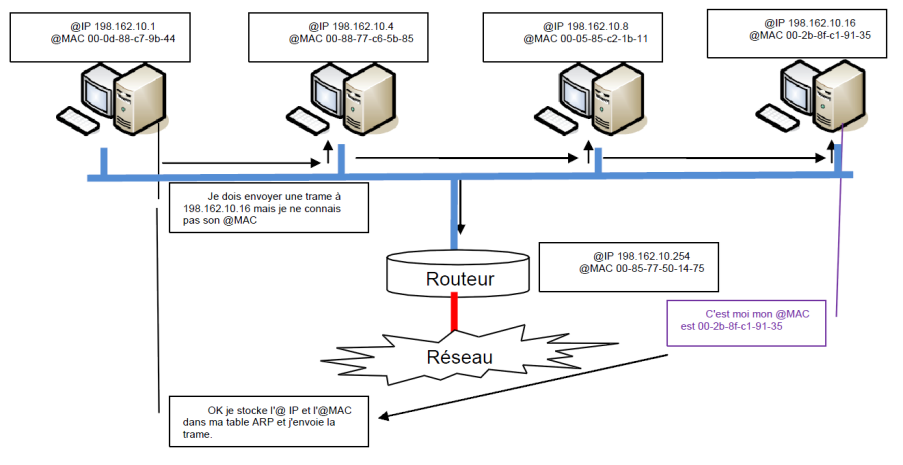

Le protocole ARP (Address Resolution Protocol) permet de lier l'adresse IP d'un ordinateur à son adresse MAC.

Dans un réseau local de type LAN les informations circulent sous forme de trames encapsulées. A chaque trame doit

correspondre une adresse MAC de destination qui est la seule capable d'identifier de manière univoque le destinataire du

message.

Chaque ordinateur garde en mémoire une table ARP à 2 entrées : une adresse IP et une adresse MAC, la relation entre ces 2 valeurs s'appelle une mise en

correspondance. Le tableau ARP gardé en mémoire conserve tout le mappage (adresses IP et MAC) de l'ensemble des périphériques du LAN auquel appartient

l'ordinateur concerné.

L'adresse d'une carte réseau correspond à l'adresse MAC d'un poste et d'un seul. Or les postes sont généralement regroupés sur des réseaux différents.

Supposons que deux réseaux sont interconnectés par un routeur et qu'un poste A situé sur le premier réseau veuille communiquer avec un poste B situé sur

le second réseau.

Pour permettre à 2 postes qui ne sont pas connectés au même réseau de communiquer, cela est impossible avec une adresse MAC (niveau 2 sur le modèle OSI).

Il faut une adresse de niveau supérieur, c'est le rôle de l'adresse IP (niveau 3 sur le modèle OSI).